Horacius (IAM) - Escalação de privilégio local, mesmo sem possuir conta no Windows.

Escalação de privilégio no Horacius (Gerenciamento de Identidade e Acesso) - CVE-2024-29417: vulnerabilidade em um software de segurança que permite a escalação de privilégio, mesmo quando o windows está bloqueado.

Nota esclarecedora

A PRIDE Security não oferece nenhuma garantia às informações contidas neste documento e não assume responsabilidade por quaisquer erros que também possam estar presentes. Em nenhum caso a PRIDE Security ou qualquer um dos seus parceiros serão responsáveis por danos decorrentes do uso das informações aqui descritas. A PRIDE Security se reserva o direito de alterar ou atualizar este conteúdo sem aviso prévio a qualquer momento.

Introdução

Bem-vindo, entusiasta em segurança da informação!

Antes de mergulharmos no conteúdo deste post do blog, gostaríamos de convidar você a conferir a versão em vídeo do mesmo conteúdo para uma experiência mais envolvente. No vídeo, abordamos visualmente os pontos principais e fornecemos uma apresentação dinâmica. Se você prefere aprender por meio de um meio diferente, clique no botão de reprodução abaixo

Esta vulnerabilidade foi descoberta pela PRIDE Security em dois testes distintos, conduzidos de forma independente. O primeiro foi um teste de intrusão do ambiente físico que comprometeu severamente o ambiente interno, enquanto o segundo, foi uma avaliação de segurança de um laptop enviado por um cliente. Esses testes levaram à identificação da CVE-2024-29417 em um sistema de Gerenciamento de Identidade e Acesso (IAM) da E-TRUST.

Sobre o fabricante

"Com a missão de proteger os ativos de informação dos seus clientes há mais de 20 anos, a E-TRUST é líder em segurança da informação no Brasil e América Latina e integra o Objective Group, holding dedicada a investimentos no setor de tecnologia da informação.

Contando com uma expertise comprovada e pioneira em Governança e Segurança da Informação, a E-TRUST é a única empresa do setor com todos seus processos em conformidade com a norma ISO 27001. Citada no Quadrante Mágico de Gestão de Identidades do Gartner de 2011 a 2016, conta com renomado portfólio de Serviços Gerenciados de Segurança, Projetos e consultoria em Segurança da Informação com atuação em mais de 10 países, incluindo projetos nos Estados Unidos, México, Argentina, Uruguai, Chile, Espanha e outros.

Possui clientes listados no IBOVESPA, Bolsa de NY, Fortune 100, 500 e Fortune Global 500."

Site: https://www.e-trust.com.br

Sobre o produto

"A segurança da informação e o gerenciamento adequado de identidades são essenciais para ter um local de trabalho seguro para qualquer organização.

Horacius é um sistema IAM abrangente que fornece recursos de última geração, como integração de sistemas de RH, segregação de funções, gerenciamento de incidentes, correlação de eventos de segurança IAM e um fluxo de trabalho integrado de gerenciamento de incidentes."

Site: https://www.e-trust.com.br/gestao-de-identidades-iam/

Versões afetadas

1.0

1.1

1.2

O fabricante informou que a vulnerabilidade foi corrigida na versão 1.3. Porém, é importante enfatizar que a PRIDE Security não validou esta correção.

Resumo

A equipe da PRIDE Security identificou uma vulnerabilidade crítica no software Horacius, desenvolvido pela E-TRUST. Esta vulnerabilidade representa uma ameaça significativa à segurança do sistema, pois permite que atacantes com acesso físico ao dispositivo, sem a necessidade de credenciais de acesso, obtenham controle total sobre o sistema operacional Windows.

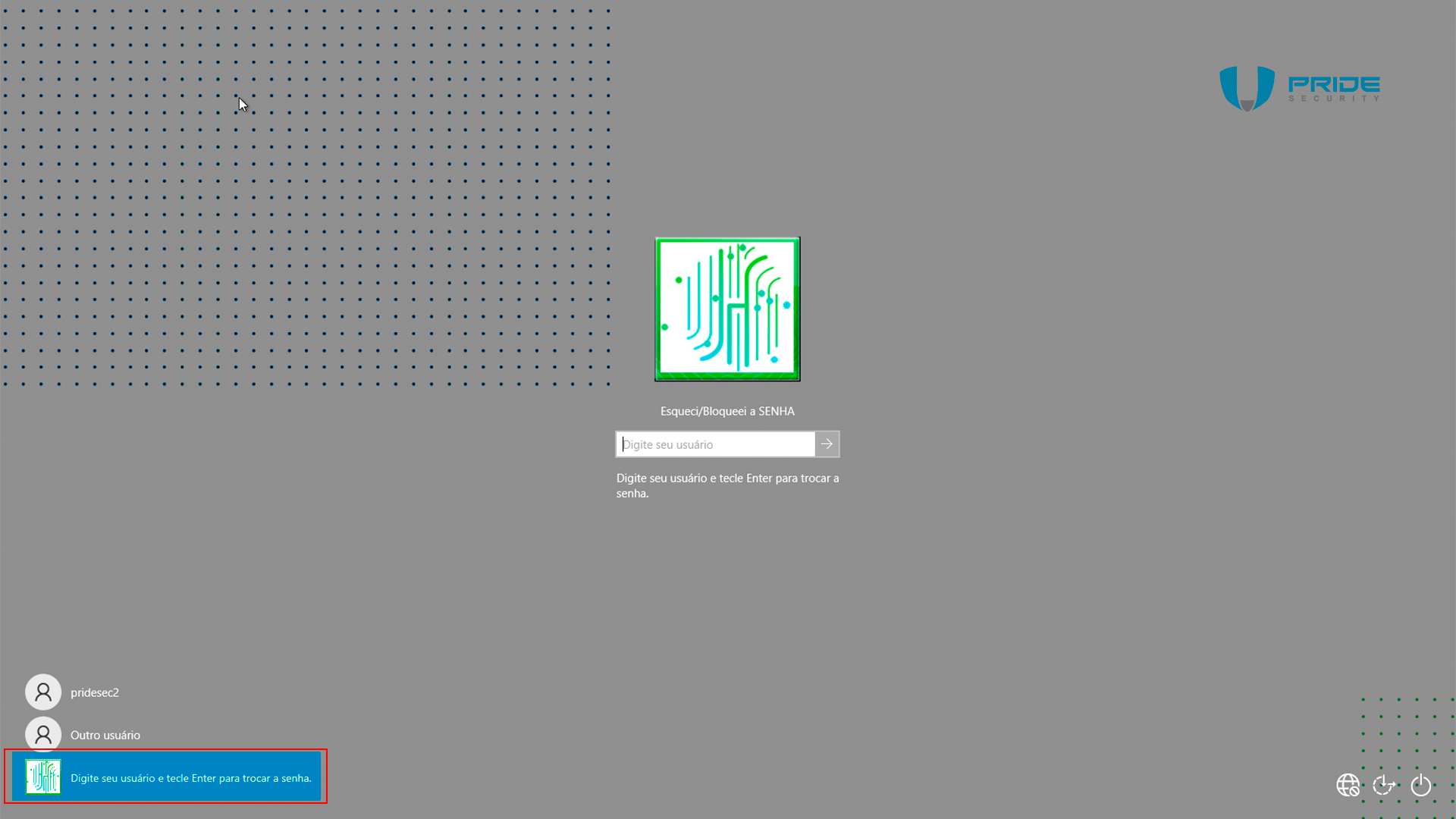

Foi identificada uma vulnerabilidade no recurso do software Horacius que implementa um botão “Esqueci / Bloqueei a SENHA” na tela de login do Windows, mesmo quando nenhum usuário esta logado.

A equipe da PRIDE Security explorou esse recurso para escalar privilégio no sistema, alcançando NT AUTHORITY\SYSTEM, que concede acesso privilegiado a um atacante.

Com esse nível de acesso, um atacante pode realizar uma série de ações maliciosas, incluindo desabilitar softwares de monitoramento e segurança, instalar programas maliciosos e roubar informações confidenciais armazenadas no dispositivo. A vulnerabilidade, portanto, abre a porta para ataques sofisticados.

CVE-2024-29417: Horacius - Escalação de privilégio, mesmo quando o windows está bloqueado.

Um atacante com acesso à tela de login do Windows pode escalar o seu privilégio para NT AUTHORITY\System, primeiro, desconectando o dispositivo da rede e, depois, acessando a funcionalidade de “Esqueci / Bloqueei a SENHA” do software Horacius. Esta sequência é essencial para uma exploração bem-sucedida. Depois que a rede for desconectada e o recurso ativado, o Internet Explorer será aberto em circunstâncias específicas. Isso concede ao atacante diversas opções, por exemplo, utilizar as funcionalidades de impressão ou salvar a página da web atual. Utilizando esses recursos, um atacante pode acessar um prompt de comando privilegiado, como o cmd ou PowerShell.

Passos para reproduzir

Na tela de login, desconecte-se da rede apenas colocando o sistema no modo avião. Em seguida, selecione “Esqueci / Bloqueei a SENHA”.

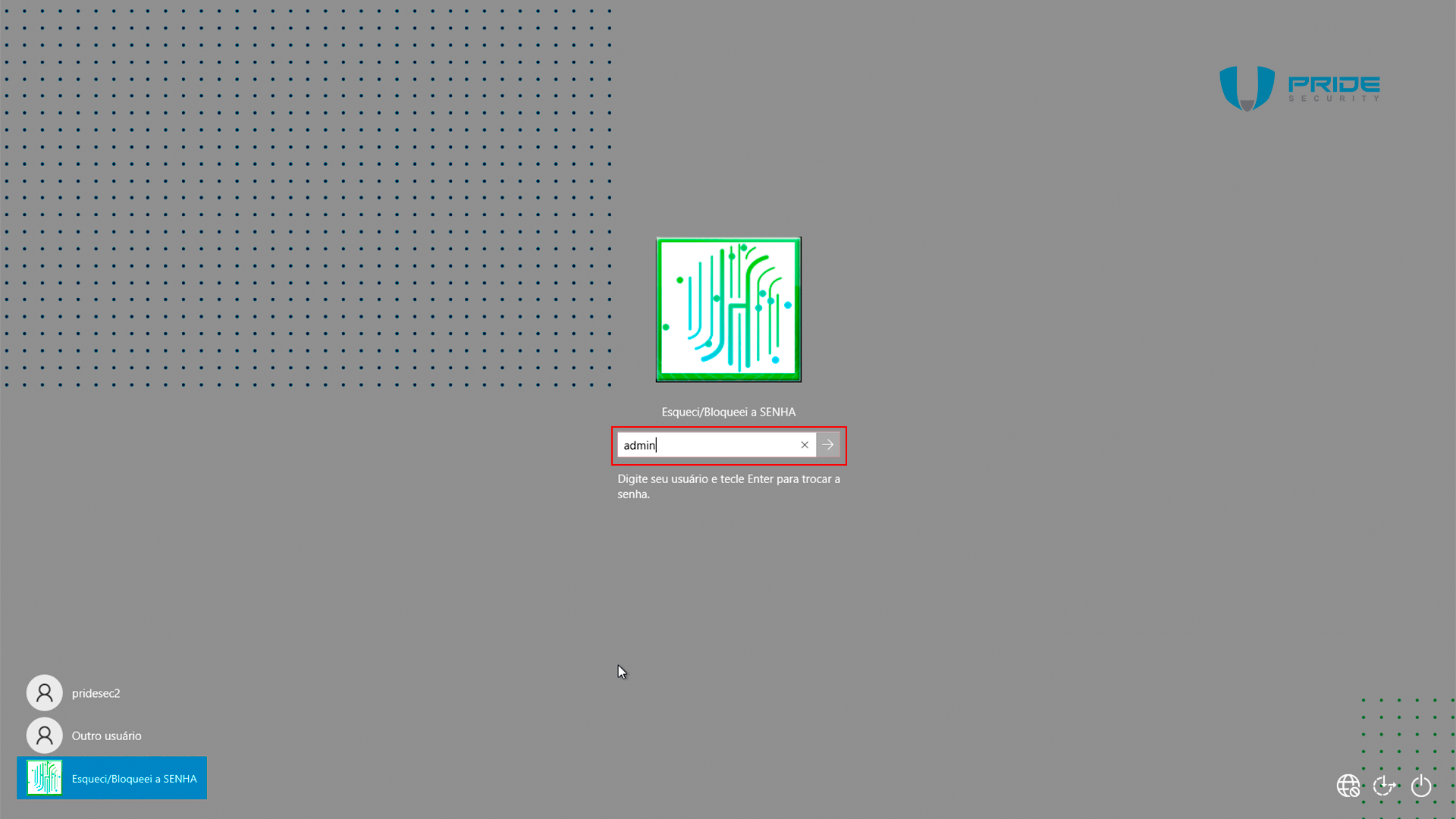

Quando esta opção é selecionada em um computador que não está conectado a rede, qualquer usuário pode ser inserido; durante o teste, foi especificado o usuário "admin".

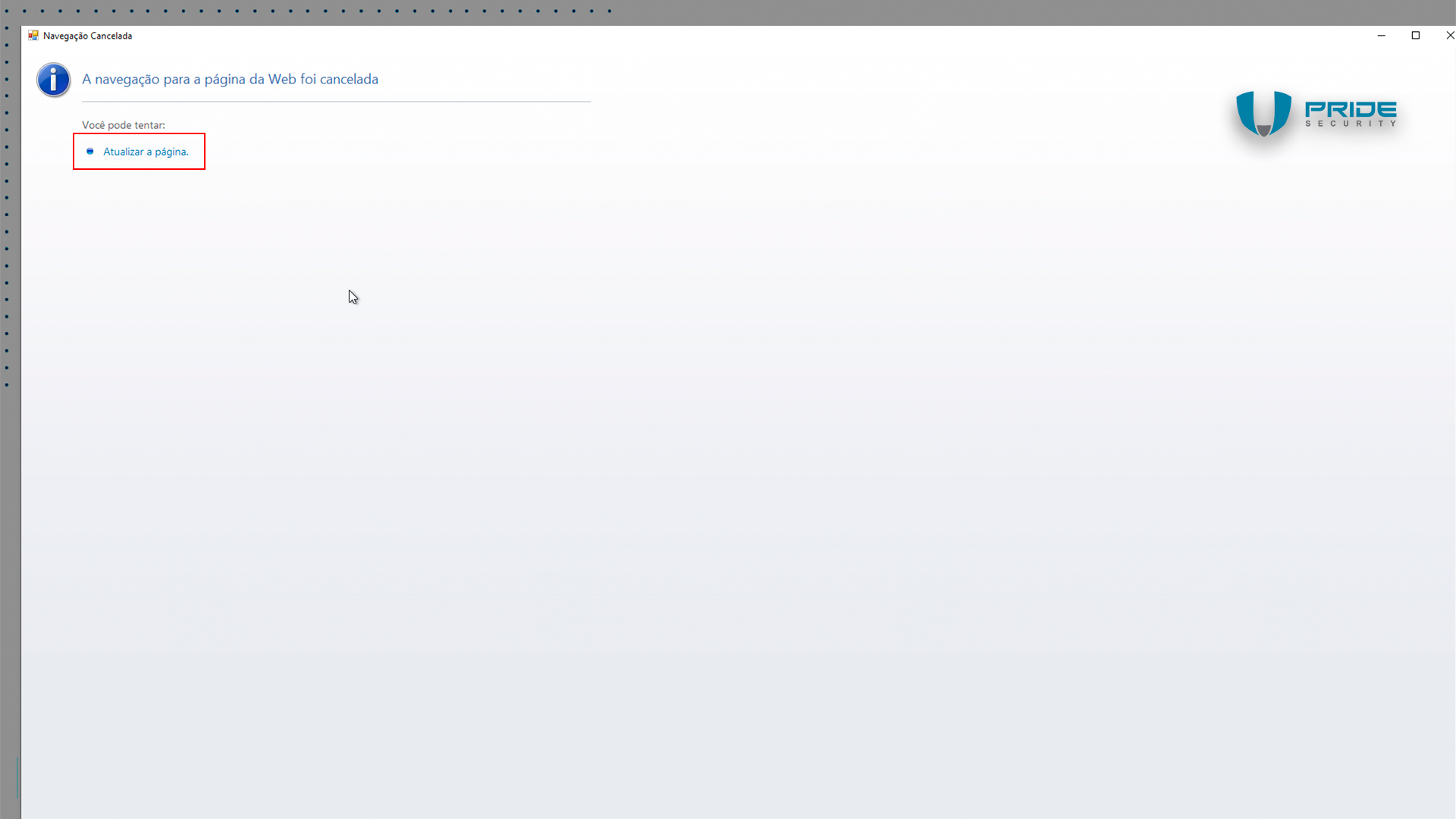

Uma página web será exibida, mas não conseguirá se conectar ao servidor Horacius e, portanto, exibirá uma mensagem de erro. Clique no único link visível na tela, "Atualizar a página".

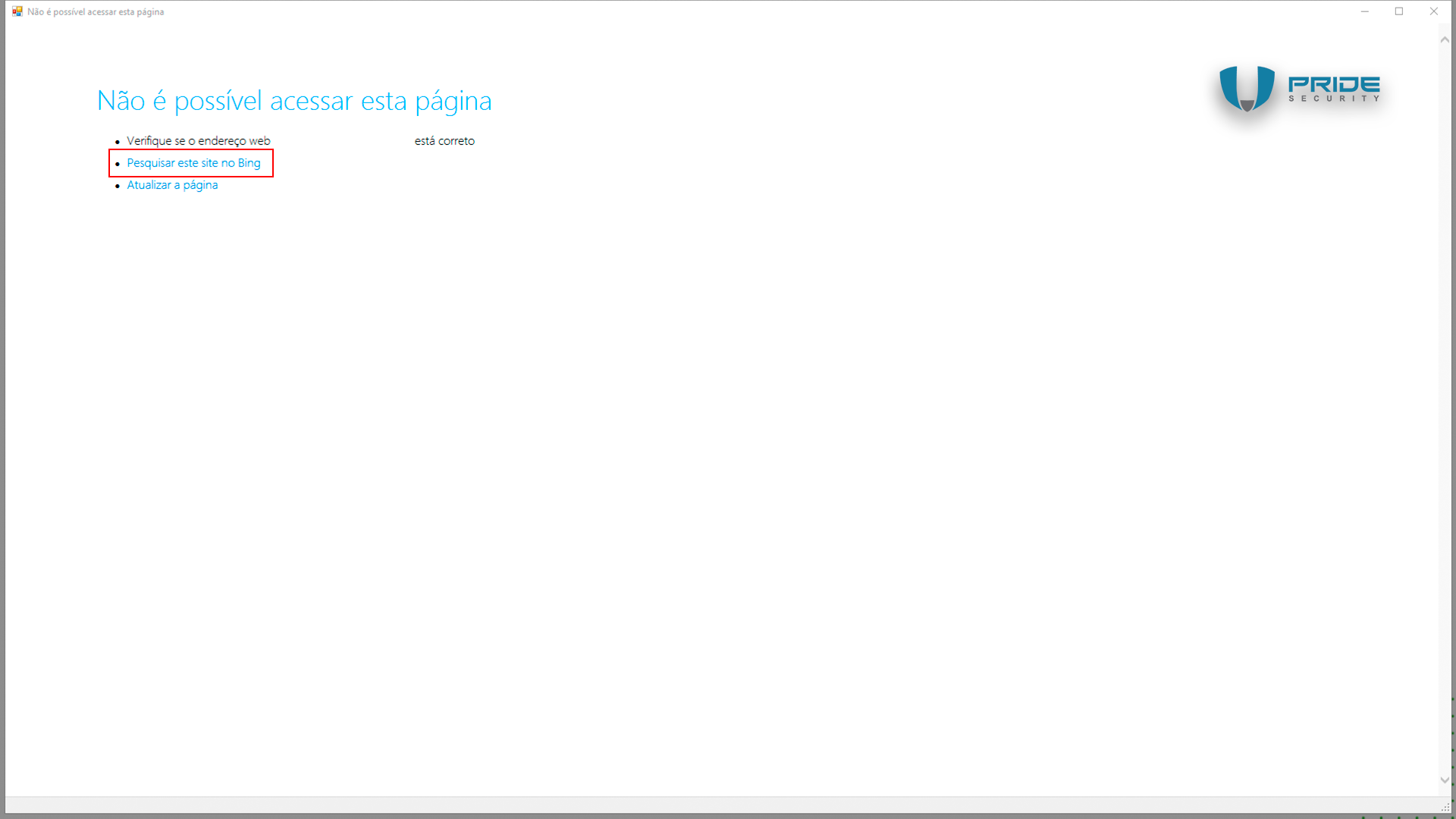

Ao selecionar a opção "Atualizar a página" com o dispositivo desconectado da rede, uma nova tela de erro será exibida.

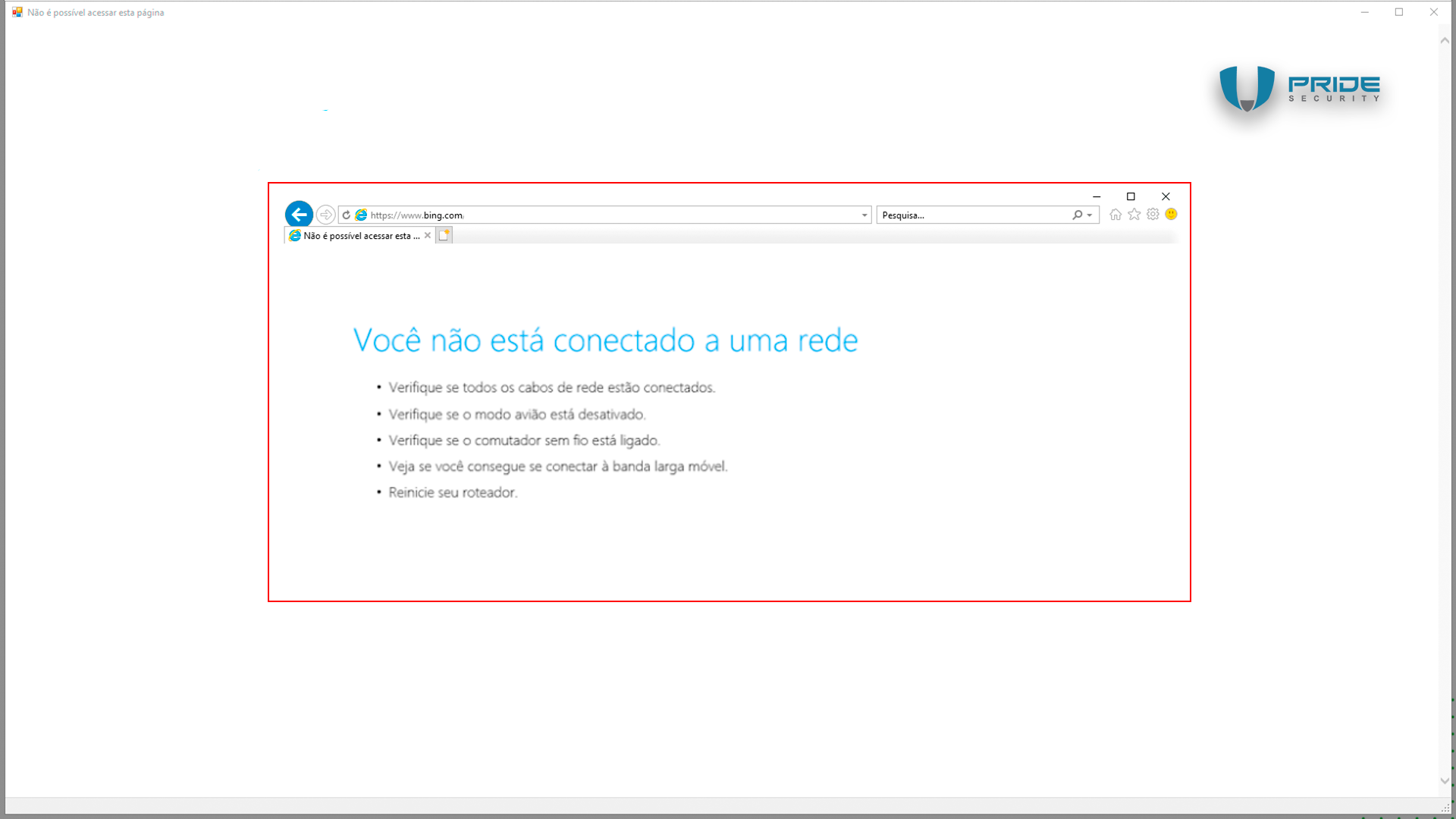

Ao clicar na opção "Pesquisar este site no Bing" com a tecla SHIFT pressionada, o Internet Explorer é carregado na tela, conforme evidência abaixo.

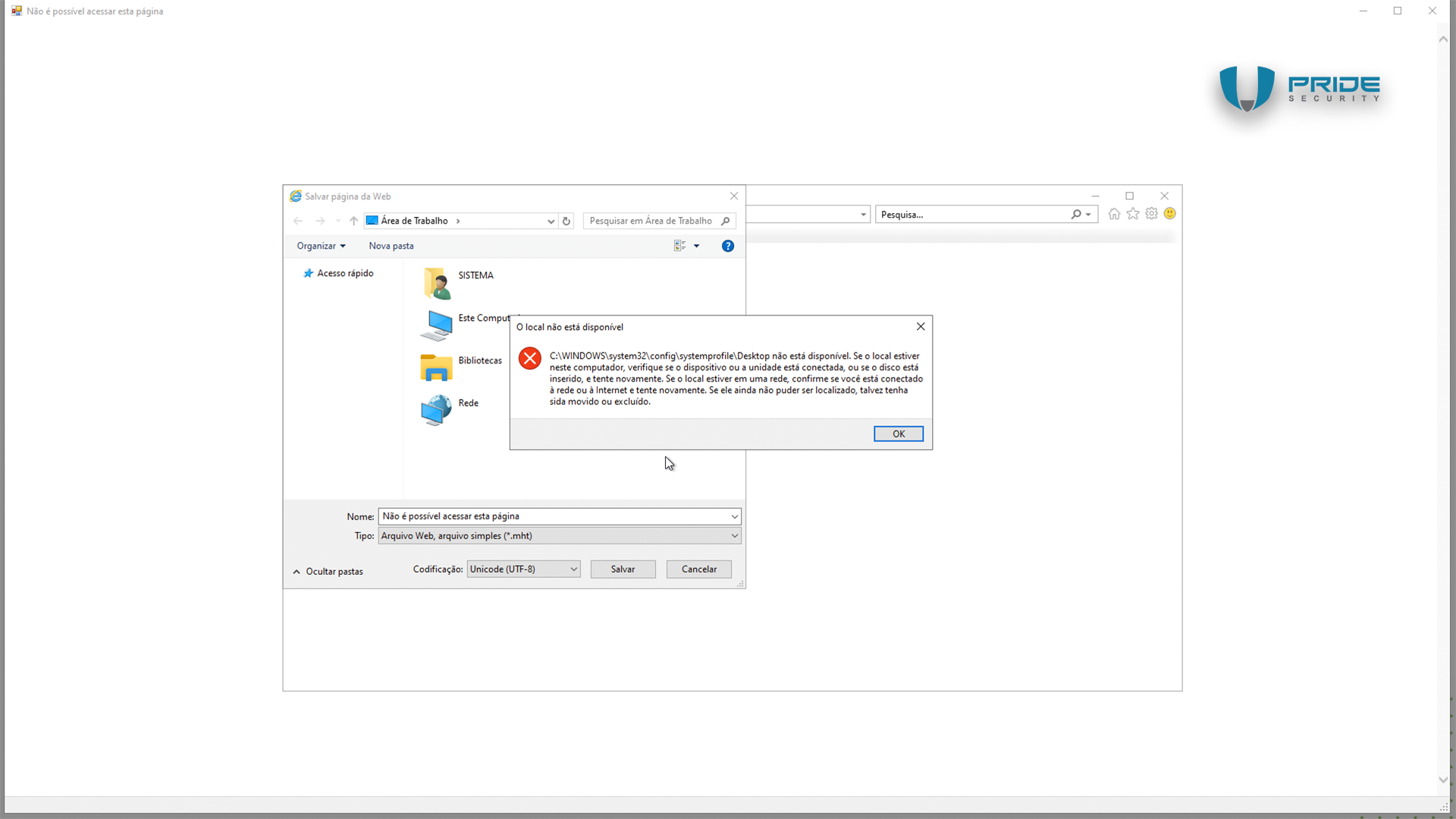

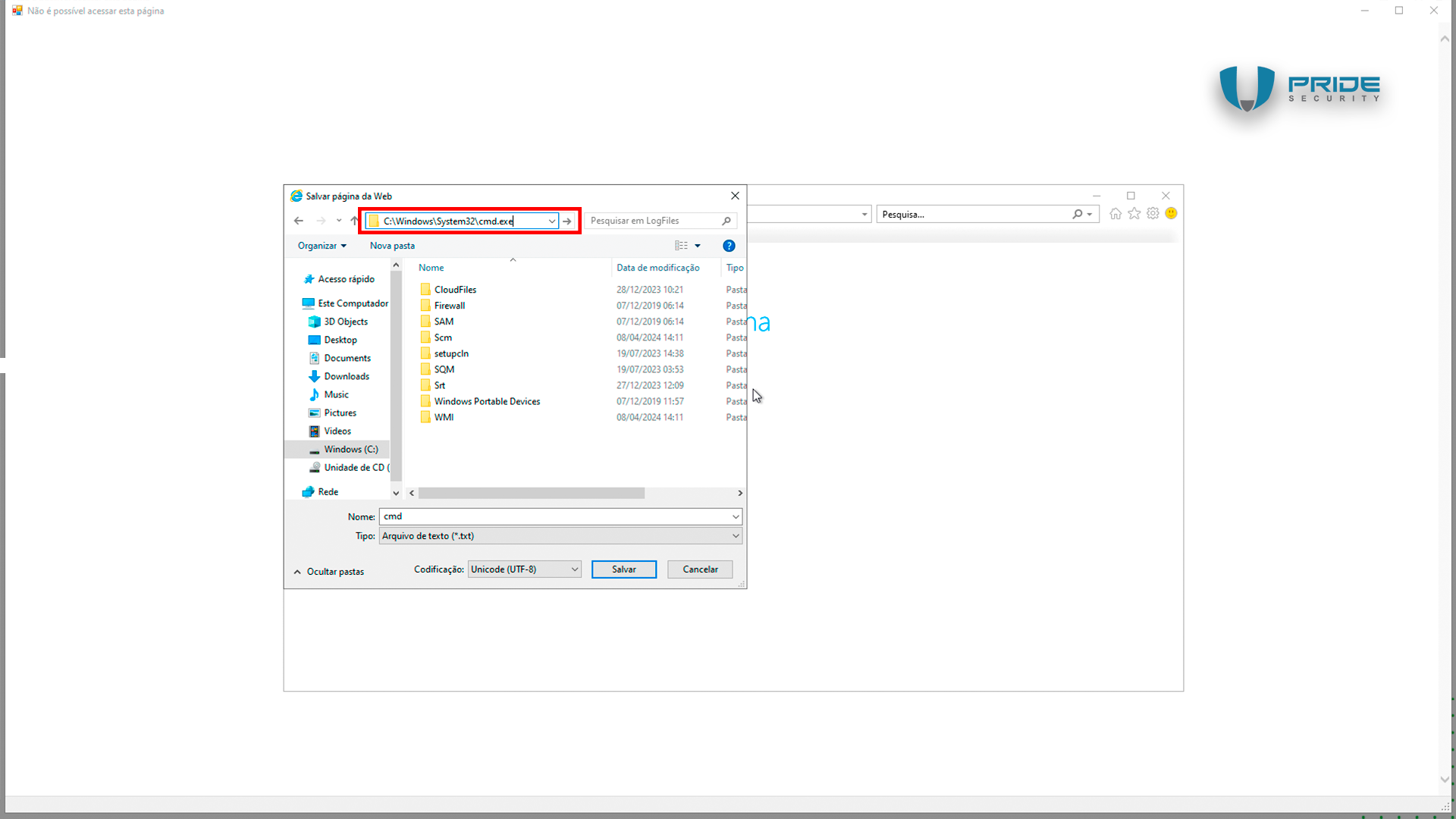

Com o Internet Explorer ativo em primeiro plano, o atacante pode facilmente salvar a página de erro exibida, pressionando simultaneamente as teclas CTRL + S.

Uma janela do File Explorer será aberta, revelando o conteúdo da pasta C:\Windows\System32. Na barra de endereço da caixa de diálogo, o atacante só precisa digitar o caminho completo para o executável do prompt de comando (C:\Windows\System32\cmd.exe) e iniciá-lo.

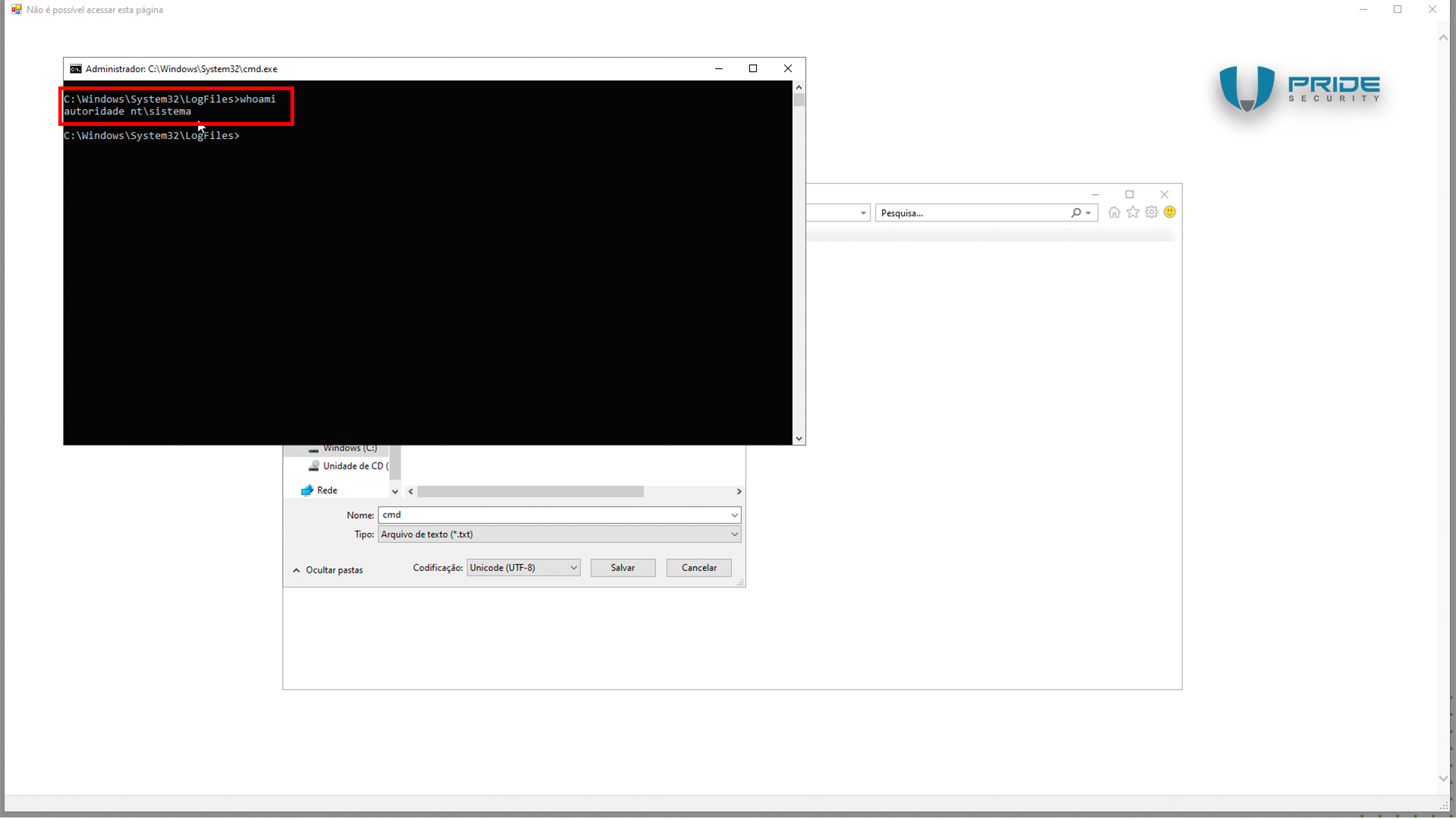

Quando o prompt de comando (CMD) estiver ativo, digite o comando 'whoami' para revelar o nível de privilégio atual, que aparecerá como NT AUTHORITY\SYSTEM.

Nota esclarecedora

Em circunstâncias específicas, é possível executar esse ataque remotamente, desde que o atacante consiga indisponibilizar o acesso ao servidor Horacius.

Do teste de intrusão físico ao LPE

Como mencionado no início deste blog post, a vulnerabilidade de escalação de privilégio, foi identificada durante um teste de intrusão físico. Em princípio, o blog post poderia ser concluído neste ponto, uma vez que a vulnerabilidade já foi detalhada e está agora documentada como CVE-2024-29417. No entanto, é comum que os clientes tenham dúvidas sobre esse tipo de teste. Assim, abordaremos alguns exemplos reais de ataques realizados pela PRIDE Security.

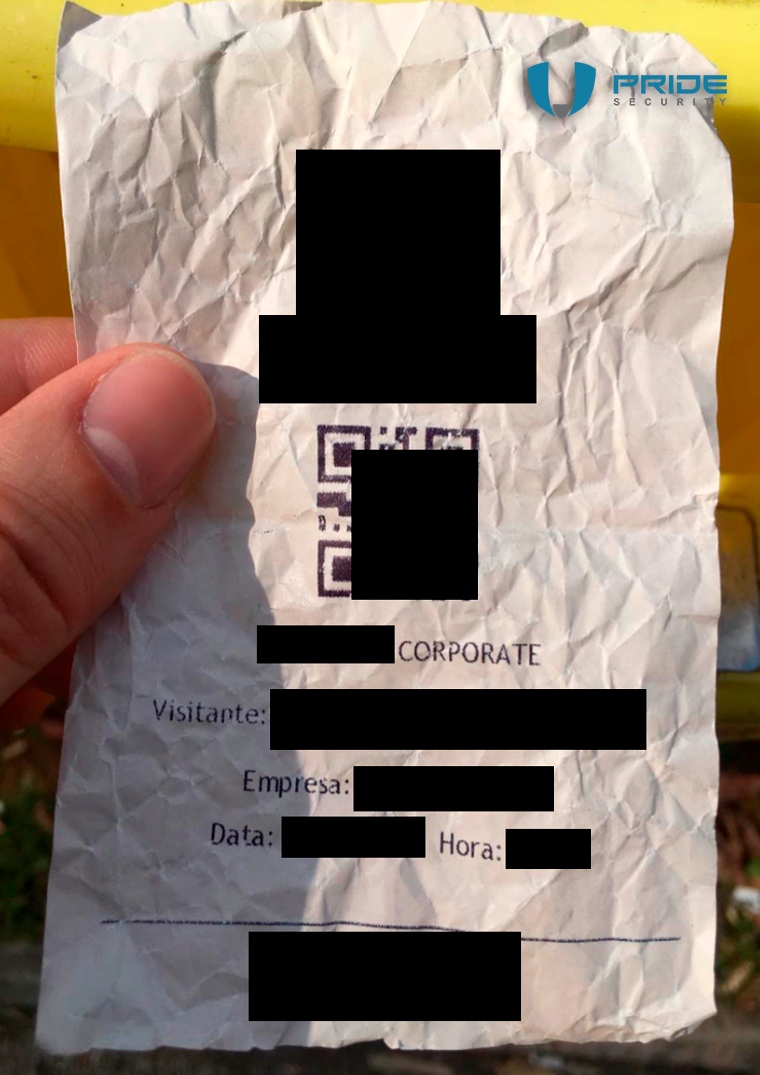

Durante o teste de intrusão físico realizado pela PRIDE Security, a equipe seguiu o procedimento padrão para a maioria dos testes físicos, iniciando com a fase de observação. A rotina matinal revelou um padrão: à medida que os colaboradores chegavam para trabalhar, passavam seus crachás pelas catracas, que se abriam, permitindo-lhes acesso às áreas restritas. Da mesma forma, os visitantes identificavam-se utilizando tickets de QR code. O que nos chamou a atenção, é que próximo do horário do almoço, quando vários colaboradores e alguns visitantes deixaram o local. Em vez de descartarem os seus tickets de QR code como era esperado, optaram por dobrá-los e guardá-los nos bolsos. Isso nos chamou a atenção, afinal, não é um comportamento comum. Prosseguimos aguardando e monitorando.

No retorno do almoço, observou-se que os visitantes retiravam pedaços de papel do bolso, todos amassados. E ao se aproximarem do segurança, abriam os tickets de QR code e passavam na catraca, garantindo assim acesso à empresa.

"E o que despertou a atenção para essa situação?"

Porque essa não é uma prática comum em termos de segurança. O procedimento comum é que, após o intervalo para refeição, isto é, após ter entrado e saído, é necessário que o visitante retorne à recepção, reafirme sua identificação e obtenha um novo tickets de QR code.

Essa entrada, possibilitava que visitantes reutilizassem os mesmos tickets de QR code amassados para retomar o acesso após o almoço, possibilitando múltiplas entradas e saídas no mesmo dia, sem a necessidade de um novo registro. A primeira medida adotada foi a busca por uma lixeira próxima. Logo encontramos uma. Começamos a busca na lixeira e encontramos alguns tickets.

Entre os vários tickets, nós encontramos uma variedade de condições: alguns estavam sujos, amassados ou rasgados. No entanto, foi possível localizar um bilhete em condição razoável, conforme ilustrado neste caso específico.

Após ser desamassado, o ticket foi reutilizado pelo consultor da PRIDE Security. Após cumprimentar o segurança, o ticket foi verificado na catraca, que se abriu, permitindo acesso ao ambiente restrito. Em seguida, o elevador foi utilizado para chegar às áreas restritas, onde foi empregada uma técnica conhecida como tailgating.

Tailgating: a técnica

Tailgating é simplesmente o ato de seguir alguém. Se eu for colocar isso em palavras simples, diria que é pegar o vácuo de outra pessoa. Vamos considerar um exemplo. Imagine uma porta equipada com um sistema de controle de acesso por biometria. O cenário ocorre quando uma pessoa autorizada chega na frente dessa porta, coloca o seu dedo no reconhecimento digital, desbloqueia essa porta, abre e passa. Quando a porta está fechando, o atacante chega bem perto, segura a porta antes dela fechar e passa junto no vácuo. Isso é tailgating.

Vamos ver outro exemplo real, que nós utilizamos em um ataque. É possível observar que estamos próximos à entrada de uma empresa. Um colaborador, está utilizando seu crachá para acessar o local restrito. Aqui nos posicionamos próximos dele, aproveitando o momento exato da passagem para entrarmos junto na área restrita. Uma vez dentro, o consultor tem a possibilidade de se deslocar para outras áreas, utilizando elevadores e outras passagens.

Figura 11 - Tailgating

Esse tipo de ataque é eficaz em muitos ambientes. Algumas catracas, no entanto, possuem a capacidade de detectar duas pessoas passando simultaneamente, o que alerta o segurança e, potencialmente, impede o ataque.

Figura 12 - Acesso à área restrita

Conclusão

Chegamos ao final deste blog post, destacando a identificação da vulnerabilidade de segurança CVE-2024-29417 no sistema de Gerenciamento de Identidade e Acesso (IAM) Horacius, desenvolvido pela empresa E-TRUST. A vulnerabilidade foi descoberta independentemente por Gilson Camelo da PRIDE Security e Wendel G. Henrique durante testes de penetração separados. Se sua organização utiliza o Horacius, recomendamos entrar em contato com a E-TRUST para obter mais informações sobre a correção dessa vulnerabilidade.

Para aqueles que têm interesse em aprofundar mais sobre testes de intrusão físicos e têm curiosidades em catracas, convido-os a conferir nossos outros posts sobre o assunto: 'Catracas na perspectiva de um hacker - Parte 1 e Parte 2'.

A jornada pela segurança continua! Stay tuned!

Agradecimentos

| Name |

|---|

| Felipe Sanches |

| Gilson Camelo |

| Gustavo A. Régis |

| Wendel G. Henrique |

Sobre a PRIDE Security

A PRIDE Security é uma consultoria especializada em segurança da informação que oferece serviços e produtos customizados para atender as necessidades e metas de cada negócio. Nós identificamos falhas em sistemas e processos e ajudamos os clientes a mitigar os riscos associados, preservando suas informações e reputação.

Com equipe composta por ex-diretores de consultorias, nossos especialistas são altamente experientes, grande parte com mais de 15 anos de mercado, tendo atuado em projetos de segurança da informação com empresas presentes em todos os continentes, sendo que várias delas compõem a “Fortune 500”. Nossa equipe possui conhecimento para atuar nos mais complexos projetos, com capacidade para reunir conhecimento de diversas áreas, como criptografia, engenharia reversa em diversas arquiteturas, debugging de hardware e programação.

Somos uma empresa privada brasileira sem vínculo a investidores, neutra na avaliação de fabricantes de produtos de segurança e sem meta de vendas, para garantir que o nosso time tenha foco na qualidade e entrega de resultados que superem as expectativas. Nosso crescimento ocorre através das recomendações dos clientes sobre nossos serviços, associado à reputação e relacionamento que construímos em cada projeto.

Com foco na excelência técnica e atendimento personalizado, atuamos nos mais diversos tipos de projeto, desde testes de segurança em ambiente SCADA, até projetos de segurança nacional.

Com reconhecimento técnico internacional, os profissionais da PRIDE Security constantemente palestram em eventos de segurança pelo mundo. Citamos abaixo alguns exemplos:

- Blackhat – EUA

- RSA Conference – EUA

- Defcon – EUA

- ToorCon – EUA

- Blackhat – edição Europa

- OWASP AppSec Research – edição Europa

- OWASP AppSecEU09 – edição Europa

- Troppers – Alemanha

- H2HC (Hackers 2 Hackers Conference) – Brasil

- YSTS (You Sh0t The Sheriff) – Brasil

Além de palestrar nos principais eventos de segurança ao redor do mundo, os profissionais também são responsáveis por escrever diversos papers (artigos), coautores de patente de tecnologia ofensiva registrada nos Estados Unidos da América (US8756697), encontrar e publicar falhas de software como Sun Solaris, Kernel de FreeBSD/NetBSD, QNX RTOS, Microsoft ISA Server, Microsoft Word, Adobe Flash, Adobe PDF, dentre outros softwares.

Muitas organizações preocupadas com a segurança da informação contam com a PRIDE Security. Se você estiver interessado, nós teremos o maior prazer em colocá-lo em contato com nossos clientes para compartilharem as experiências com nossos serviços.